VLAN

태그 :

- 개념

- - 논리적으로 분할된 스위치 네트워크 - 가상 기능을 가진 LAN스위치나 ATM스위치를 사용해서 물리적인 배선에 구애 받지 않고 Broadcast Packet이 전달되는 범위를 임의로 나눈 LAN - 공간이라는 지리적 위치가 아니라, 접속 포트나 MAC 주소, 프로토콜 단위 등으로 가상LAN을 구성 - 사용자 증가로 인한 브로드캐스트 트래픽 플러딩 범위를 최소화하기 위한 기능 - IEEE 802.10 표준

I. 물리적 N/W의 제약을 극복하기 위한 VLAN의 개요

가. VLAN(Virtual LAN)의 정의

- 논리적으로 분할된 스위치 네트워크

- 가상 기능을 가진 LAN스위치나 ATM스위치를 사용해서 물리적인 배선에구애 받지 않고 Broadcast Packet이 전달되는 범위를 임의로 나눈 LAN

- 공간이라는 지리적 위치가 아니라, 접속 포트나 MAC 주소, 프로토콜 단위 등으로 가상LAN을 구성

- 사용자 증가로 인한 브로드캐스트 트래픽 플러딩 범위를 최소화하기 위한 기능

- IEEE 802.10 표준

나. VLAN의 등장배경

- LAN은 single broadcast domain, LAN상의 모든 컴퓨터가 broadcast 패킷을 받음으로써 traffic 발생

- LAN상에서 router를 사용하면 broadcast가 안됨

- VLAN은 broadcast traffic을 제한하는 대안으로 나옴

다. VLAN의 장점(역할)

|

Segmentation |

더 작은 LAN(Broadcast Domain)으로 분리해 VLAN의 각 호스트에서 일어나는 오버헤드를 줄임 |

|

부하분산 |

VLAN이 없으면 Layer2 기반의 로드 밸런싱이 불가능 |

|

Resource 공유 |

물리적 위치에 관계없이 그룹별로 공유 |

|

보안 강화 |

사용자별 접근제어, VLAN별 접속 제한 가능 (민감한 데이터를 가지는 그룹들은 네트워크가 분리되어있어 데이터 트래픽이 겹치지 않음) |

|

편리한 관리 |

- 사용자 위치 변경시 간소화 - 사용자를 물리적인 위치 대신 작업 그룹별로 묶는 유연한 설계를 제공 |

|

비용 절감 |

고가의 네트워크 업그레이드 필요성을 줄여줌, 기존의 대역폭과 업 링크의 사용을 효율적으로 함 |

II. VLAN의 개념도 및 특징, 구성 방법별 특징

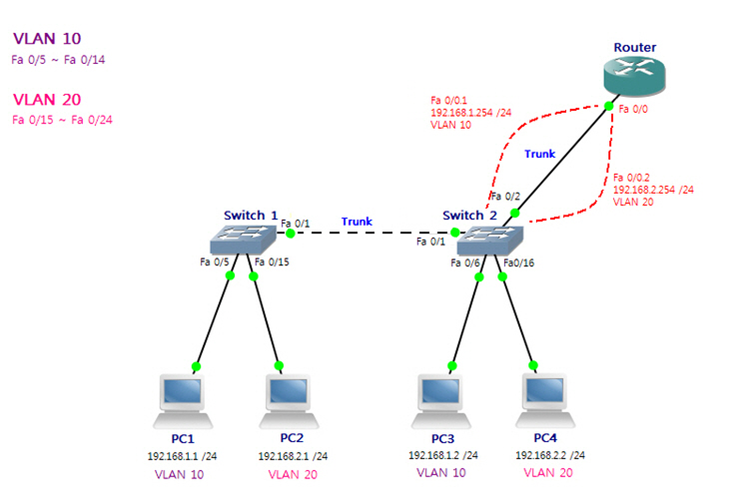

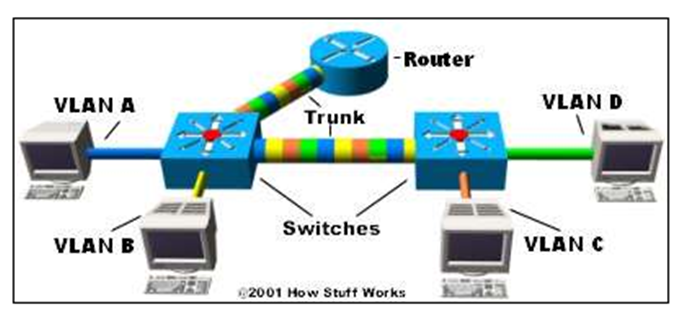

가. VLAN의 개념도

- 분산된 그룹을 하나의 그룹으로 조합

- 물리적 스위치와 다르게 그룹 내에서 PC의 이동이 용이

- 브로드캐스트 범위를 제한하여 스위치내부의 전송대역을 유효하게 함

- 한 대의 스위치에서 VLAN을 설정하면 VLAN을 설정한 구역끼리만 통신 가능. 즉, 네트워크 구간이 나누어짐

- VLAN 10번과 VLAN 20번으로 나누어져 있는데, VLAN 10번의 PC들끼리만 통신이 가능하며, 마찬가지로 VLAN 20번의 PC끼리 통신이 가능

- 다른 VLAN 네트워크 구간을 연결하기 위해서는 라우터 필요

나. VLAN의 특징

- 논리적으로 N/W 분리 기능

- N/W 포톨로지를 변경하지 않고 S/W기반을 통해 N/W 관리

- 워크스테이션의 물리적인 제약(스위치간 연결)없이 구성 가능

- VLAN을 구성하기 위해서는 기본적으로 같은 네트워크에 속한 상태여야 함.

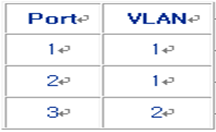

다. VLAN 구성 방법별 특징

|

구분 |

개념 |

장/단점 |

예시 |

|

Layer1 |

- Port 기반 - 스위치에 연결된 장비를 Table로 관리 |

- 구성,이해 용이 - 사용자 이동시 재구성 필요 |

|

|

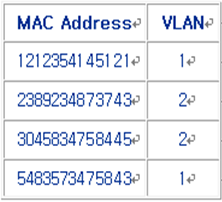

Layer2 |

- MAC Address 기반 -소규모, 구성원 이동 빈번 |

- 사용자 이동시 유연성 - 상대적 보안 강화 - N/W Card 교체시 재구성 필요 |

|

|

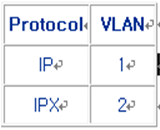

Layer2 |

- Protocol Type 기반 - 각 Protocol별 VLAN구성 |

- 응용 프로그램별 VLAN 구성 효과 - 패킷분석 필요(비효율적) |

|

- IEEE 802.1Q는 현재 Layer3 (IP Subnet기반)와 High Layer는 미지원

III. Trunking과 Native VLAN, Private VLAN

가. Trunking

- 트래픽을 여러 VLAN으로 전달

- 각 스위치에 여러 개의 VLAN이 있기 때문에 원래는 각 VLAN별로 링크를 만들어 주여야 하지만, 그렇게 되면 너무 많은 링크가 필요하기 때문에 마치 셔틀 버스처럼 모든 VLAN이 하나의 링크를 통해 다른 스위치나 라우터로 이동하기 위해 Trunk를 만듬

- 주로 Switch간의 연결 시 사용

- Trunking Protocol

|

IEEE 802.1Q |

- Trunking 표준 프로토콜 - Native VLAN 사용 |

|

ISL (Inter-Switch Link) |

- 시스코에서 만든 Trunking 프로토콜 - 시스코 장비끼리만 사용 - 이더넷 프레임은 변경하지 않고, 프레임 앞에 26바이트의 ISL 헤더를 추가 - Cisco에서는 FastEthernet과 Gigabit Ethernet Interface에 대해 IEEE 802.1Q를 지원 |

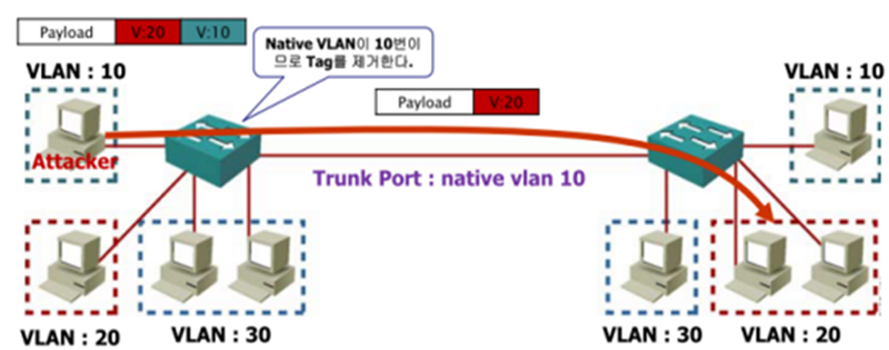

나. Native VLAN

- 802.1Q Trunk에서만 사용

- Trunking에서 모든 VLAN패킷에 각각의 VLAN정보를 써서 이름표 같은것을 붙이는데, 802.1Q에서의 이름표를 붙이지 않는 VLAN을 의미 (Untaggend 트래픽)

- 모든 스위치 네트워크에서 한 개의 VLAN만을 Native VLAN으로 세팅

- ISL은 Encapsulation되지 않은 Frame을 수신하면 폐기하게 되지만, 802.1Q는 Native VLAN을 이용하여 Enacapsulation되지 않은 Frame도 송,수신

다. Private VLAN

- Switch당 제한적인 VLAN의 개수를 효과적으로 사용할 수 있게 함

- 같은 Subnet이라도 서로 다른 VLAN을 사용한 것처럼 보여짐

- Mode에 따라 같은 VLAN번호를 할당하여도 통신이 되지 않음(보안성 증대)

IV. VLAN의 보안 위협

가. VLAN Create/Delete Attack (VTP 취약점 공격기법)

- VTP(VLAN Trunking Protocol) : 스위치들이 가진 VLAN 정보를 트렁크 포트를 이용해 교환함으로써, VLAN 정보를 항상 일치시켜주기위한 프로토콜

- VTP Password를 설정하지 않은 경우 multicast를 통해 VLAN 정보를 추가 또는 삭제 가능

나. VLAN Hopping Attack

- 다른 VLAN으로 Gateway를 거치지 않고 Packet을 전달할 수 있는 공격

- 802.1Q Native VLAN 속성을 이용하여 공격하므로 공격자는 Trunk Link에 Native VLAN으로 선언된 VLAN에 포함되어 있어야 함.

- 방어기법 : Native VLAN을 사용하지 않는 방법밖에 없음 ==> Native VLAN을 제거할 수 없기 때문에 사용하지 않는 VLAN을 Native VLAN으로 설정