IPS

태그 :

- 개념

- IPS(Intrustion Prevension System)의 정의 - 침입방지 능력과 신속한 대응속도를 위하여 네트워크 라인상 또는 시스템의 커널에 위하는 침입을 탐지하고 즉각적인 대응이 가능한 보안시스템

Ⅰ. 능동적 침해시도 차단, IPS의 이해

가. IPS(Intrustion Prevension System)의 정의

- 침입방지 능력과 신속한 대응속도를 위하여 네트워크 라인상 또는 시스템의 커널에 위하는 침입을 탐지하고 즉각적인 대응이 가능한 보안시스템

나. IPS의 등장 배경

|

특징 |

설명 |

|

기존보안제품의 한계 |

-IDS는 공격을 탐지하더라도 방어할 수 없고, 사람의 개입이 반드시 필요함 -Slammer웜과 같이 순식간에 증폭되어 네트워크를 마비시키는 공격에 대해서 방어 불가능 |

|

효과적 공격 탐지 필요 |

-IDS의 문제점인 높은 오탐율에 대한 해결 방안 필요 -오용탐지 뿐만 아닌 이상징후 탐지를 통한 정밀한 탐지 필요 |

|

신속한 자동대응 |

-광대역 네트워크에 적합한 Wire Speed의 성능 보장 필요 -침입 시도의 탐지 뿐만 아니라 사람의 개입없는 자동 대응 요구 |

Ⅱ. IPS 구성 및 이상징후 탐지기법

가. IPS의 구성

-IPS는 방화벽 후방에 인라인 형태로써 트래픽에 대한 모든 세션관리가 가능하게 구성됨

-방화벽에서 DMZ를 구성시, DMZ 구간 링크에 대해서도 추가적으로 인라인으로 구성함

-일반적으로 IPS로 인한 장애를 방지하기 위해서 고가용성 구조로써 구성함

나. IPS의 이상징후 탐지 기법

|

탐지기법 |

설명 |

사례 |

|

Protocol Anomaly |

패킷별 프로토콜 표준 부합여부 점검 비정상 프로토콜과 악성코드 탐지와 차단 |

웹 트래픽의 비표준 포트 접속 요청 |

|

Application Anomaly |

어플리케이션의 비정상 동작 및 행위탐지 어플리케이션 패킷 악성코드 탐지와 차단 |

사용자 패스워드 필드에 바이너리 쉘코드 존재 |

|

Statistical Anomaly |

트래픽에 대한 정상 및 비정상 여부 분석 대량의 비정상 패킷 발생 탐지와 차단 |

TCP 트래픽 대비 과도한 UDP 트래픽 생성 임계치 기준 새로운 트래픽/어플리케이션 증가 |

|

Unified Anomaly |

Protocol anomaly와 Statistical Anomaly 혼용 Applicaion Anomaly와 Statistical Anomaly 혼용 |

표준 포트 이용 백도어와 P2P 어플리케이션 동작 어플리케이션을 통한 비정상적 크기의 패킷 송수신 |

Ⅲ. NIPS와 HIPS의 비교 및 IDS와 비교

가. NIPS와 HIPS의 비교

|

항목 |

NIPS |

HIPS |

|

목적 |

-네트워크 공격시도 차단 |

-시스템의 오남용 및 해킹시도 차단 |

|

설치위치 |

-네트워크의 물리적, 논리적 경계지점 -인라인(In-Line)방식으로 설치 |

-호스트에 설치하여 침입 탐지 -별도의 에이전트 설치 |

|

분석데이터 |

-네트워크 접속과 트래픽 분석 |

-운영체제와 어플리케이션 로그 분석 |

|

장점 |

-네트워크 경계 지점의 Single point 관리 편의성 -별도 네트워크 부하 발생이 없음 |

-호스트 및 어플리케이션 계층의 방어 가능 -장애 발생시 하나의 호스트에 국한됨 |

|

단점 |

-인라인 방식으로 장애 발생시 네트워크 마비 발생 -호스트 및 어플리케이션 등의 상위 OSI 계층에 대한 방어 한계 |

-별도의 에이전트 설치 필요 -다수의 호스트의 분산된 에이전트 관리 부하 발생 -호스트의 부하 발생 |

- IDS와 IPS의 비교

|

항목 |

IDS |

IPS |

|

목적 |

-침입 시도의 탐지 |

-침입 시도의 탐지 및 차단 |

|

설치 |

-Passive 모드로 침입탐지 시스템 구성 |

-인라인(Inline) 모드로 침입방지 시스템 구성 |

|

장점 |

-침입탐지 이벤트에 대한 가시성 우수 -감사요구사항을 만족하기 위한 정보 제공 -IDS의 장애가 네트워크 등 서비스 장애와 독립적임 -낮은 구축 및 운영 비용 |

-알려지지 않은 공격에 대한 방어 가능 -자동적인 사고 대응으로 비용 감소 -공격의 탐지 및 실시간 차단 가능 |

|

단점 |

-이벤트 감시와 사고대응에 인간 개입필요 -사고대응 계획이 없으면 IDS는 보안 가치를 제공하지 못함 -오탐율을 낮추기 위해서는 광범위한 튜닝 필요 |

-네트워크 코어에서 NIPS의 전개 비용이 높음 -단일 실패점을 생성하여 장애의 원인이 될수 있음 -정상적인 행위 차단의 위험 -높은 구축 및 운영비용 -효과적인 보안 업데이트를 여전히 요구함 |

Ⅳ. IPS 성능 테스트 항목 및 구축시 고려사항

가. IPS 성능 테스트 항목

|

분류 |

성능 항목 |

설명 |

|

탐지엔진 성능 |

공격인식 |

센서가 얼마나 광범위한 공격을 차단하는지를 시험 공격 인식 평가 및 공격차단 평가 수행 필요 |

|

오탐지에 대한 저항 |

센서가 오탐지 경보를 얼마나 일으키는지를 시험 의심스러운 정상 트래픽을 이용하여 평가 수행 |

|

|

회피공격 방어 |

피킷 단편화 및 스트림 분할 탐지 |

여러 가지 IP 단편화와 TCP 분할을 포함하여 시험 공격을 탐지 및 차단하기 위해서 성공적으로 디코드 되었는지 평가를 수행함 |

|

URL obfuscation |

URL 인코딩, 조기 URL 종료, 긴 URL, 허위 매개변수, Tab 분리, 대소문자 민감도 등에 대해서 테스트 |

|

|

스테이트풀 운용 |

Stateless 공격 탐지 |

상태가 없는(Stateless) 공격에 대한 대응 능력 시험 유효한 세션을 먼저 설정하지 않고 공격 패킷을 이용하여 수행 |

|

동시 개방 연결시 탐지 능력 |

상태 테이블을 포화시켜 새로운 공격에 대한 대응 시험 센서가 사전-기존 세션의 상태를 유지 할 수 있는지 테스트 |

|

|

과부하에서 탐지/차단 |

임의의 포트/프로토콜 과부하 |

임의의 포트와 프로토콜에 대해서 패킷 크기별로 다량의 패킷을 생성하여 공격 탐지 및 차단을 시험 |

|

프로토콜 혼합 트래픽 과부하 |

정상적인 백그라운드 트래픽을 유지하면서 추가적인 프로토콜을 도입하여 테스트 진행 |

나. 구축시 고려사항

1) 지연 및 사용자 응답시간

-지연은 대화형 어플리케이션에 영향을 주고, 사용자 응답시간에 영향을 줄 수 있음

-IPS 도입으로 인한 지연의 영향을 분석하고 최대 수용 가능한 지연을 결정하는 것이 중요함

2) 안정성과 신뢰성

-장기간의 안정성이 인라인 IPS 장치에서 네트워크 장애를 방지하기 위해서 매우 중요함

-합법적인 트래픽과 함께 들어오는 공격 트래픽에 대해서 장치는 공격을 100% 차단하고, 합법적인 트래픽은 모두 통과시키는 것이 서비스에 필수 요건임

I. 무선침입방지 시스템, WIPS개요[참고사항]

가. 무선침입방지시스템WIPS의 정의

- 무선랜의 모든 취약점 및 모든 위협에 대해 탐지하는 시스템

- 기업의 사내 무선 랜 사용자와 단말기를 자동으로 탐지·분류해 보안정책에 따라 관리하고 주변에 불법적으로 설치돼 있거나 침입을 시도하는 공격자의 위치까지도 실시간으로 찾아내 사전에 위험요소를 제거할 수 있는 보안조치를 수행하는 솔루션

나. WIPS의 특징

- 무선랜 모든 장치, 채널 및 트래픽을 지속적으로 탐지

- AP와 스테이션의 무선랜 취약점을 관리자에게 경고 및 통보

- 해킹 공격 우협에 대해 자동으로 탐지하고 무선으로 차단

- 유선 구간의 위협 차단 뿐 아니라 전체 네트워크에 대한 해킹 위협으로부터 자동방어

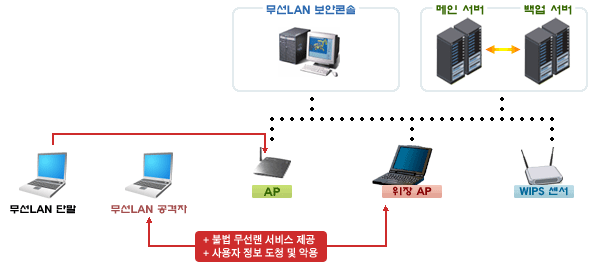

II. WIPS 구성도 및 기술요소

가. WIPS구성도

III. WIPS센서, 무선랜 보안콘솔, WIPS보안 서버로 구성

가. WIPS구성요소 및 특징

|

구분 |

특징 및 기능 |

탐지유형 |

|

WIPS 센서 |

- 하드웨어 기반 WIPS센서 - 공격 탐지/차단 및 통보 - 전체 무선 트래픽 스캐닝,분석 |

- 위장 AP 공격 탐지 - AP단말 Dos 탐지 - 접속정보 혼란 탐지 |

|

WIPS 서버 |

- 보안 센서 연동 - 이벤트 자동분석 및 통지 - 센서 분석 결과 저장 - 경고 발령 |

- 불법 무선장비 탐지 및 차단 - Ad-hoc 연결 차단 |

|

WIPS 콘솔 |

- 무제한 콘솔 지원 - SSL, TLS 보안 접속 지원 - 감시 상태 화면 출력 - 보안 정책/사용자 관리 - 탐지/차단 통제 관리 |

- 무선 랜 상태 모니터링 - 위협정보 수집 분석 - 침입탐지 대응 |

- 각 구성 요소들은 SSL/TLS 보안 통신