사회공학

태그 :

- 개념

- 사회공학(Social Engineering) 기법의 정의 - 인간 상호 작용의 깊은 신뢰를 바탕으로 사람들을 속여 정상 보안 절차를 깨트리기 위한 비기술적 침입 수단 - 사람과 사람 사이에 존재하는 기본적인 신뢰를 바탕으로 공격을 하거나 원하는 정보를 취득하는 행위

I. 신뢰기반의 해킹 방법, 사회공학기법의 개요

가. 사회공학(Social Engineering) 기법의 정의

- 인간 상호 작용의 깊은 신뢰를 바탕으로 사람들을 속여 정상 보안 절차를 깨트리기 위한 비기술적 침입 수단

- 사람과 사람 사이에 존재하는 기본적인 신뢰를 바탕으로 공격을 하거나 원하는 정보를 취득하는 행위

|

사회공학기법에 취약한 조직 |

사회공학 공격의 대상 |

|

- 정보의 가치를 잘 모르는 사람 - 특별한 권한을 가진 사람 - 제조사, 벤더 - 해당 조직에 새로 들어온 사람

|

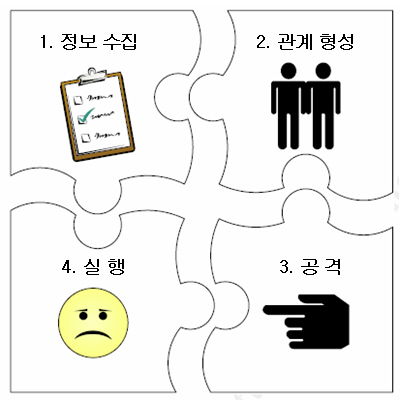

II. 사회공학 기법의 공격 흐름도 및 절차

가. 사회공학 기법의 공격 흐름도

- 사회 공학(Social Engineering) 기법을 이용한 공격자(Social Engineer)는 공격 대상에게 일반적으로 4가지 단계를 거쳐 공격이 이루어지고 피해가 발생

나. 공격 절차

|

공격 절차 |

설명 |

방법 |

|

정보수집 Information Gathering |

- 공격자는 제일 먼저 공격 대상과 관련된 가족 관계, 직장 생활 그리고 사회 모임 등의 개인적이거나 사회적인 활동 등과 관련된 다양한 정보들의 수집을 시도 - 공격자는 이 단계에서 수집한 다양한 정보들을 다음 단계인 관계 형성(Developing Relationship)을 위해서 사용 |

- 직접적인 접근(Direct Approach) - 어깨너머로 훔쳐보기(Shoulder Surfing) - 휴지통 뒤지기(Dumpster Diving) - 설문 조사(Mail-outs) - 시스템 분석(Forensic analysis) - 인터넷(Internet) |

|

관계 형성 Developing Relationship |

- 인간 기반(Human Based) 또는 컴퓨터 기반(Computer Based)의 수단 들을 공격자는 적절하게 활용하여 공격 대상에게 접근 - 관계 형성 단계에서는 가장(假裝, Masquerade)이라는 것이 공격자에 의해 발생 |

- 중요한 인물(Important User) - 도움이 필요한 인물(Helpless User) - 지원 인물(Support Personnel) - 역 사회 공학(Reverse Social Engineering) |

|

공격 Exploitation |

- 공격자가 수집한 다양한 정보들을 바탕으로 공격 대상과 충분한 신뢰감을 형성하였다고 판단 할 경우에 진행 - 이 세 번째 단계로 넘어가기 위해서는 공격자 자신을 공격 대상이 더 이상 의심하지 않는다는 판단이 중요하게 작용 |

- 의견 대립 회피 - 사소한 요청에서 큰 요청으로 발전 - 감정에 호소 - 신속한 결정 |

|

실행 Execution |

- 공격 대상은 공격자가 요청한 사항에 대해 직접적인 실행으로 옮김으로써 이로 인해 실질적인 피해가 발생 - 공격자는 요청 사항으로 인해 확보한 유형의 또는 무형의 자산을 이용하여 실질적인 목적을 수행 |

- 책임 회피 - 보상 심리 - 도덕적 의무감 - 사소한 문제 |

III. 사회공학 기법의 유형

가. 인간기반 사회공학 기법(Human Based Social Engineering)

|

유형 |

방법 |

설명 |

|

직접적인 접근 Direct Approach |

권력이용하기 |

- 조직에서 높은 위치에 있는 사람으로 가장하여 정보를 획득 |

|

동정심에 호소하기 |

- 무척 긴급한 상황에서 도움이 필요한 것처럼 행동, 예를 들면, 어떤 업무를 처리하지 못하면 자신이 무척 난처해지며 정상적인 절차를 밟기가 곤란하다고 호소 |

|

|

가장된 인간관계 이용하기 |

- 조직내의 개인정보를 획득하여, 어떤 사람의 친구로 가장해 상대로 하여금 자신을 믿도록 한 뒤 정보를 획득 |

|

|

도청 Eavesdropping |

- 도청 장치를 설치하거나 유선 전화선의 중간을 따서 도청 - 유리나 벽의 진동을 레이저로 탐지하여 이를 음성으로 바꾸어 도청 - 휴대폰도 도청이 가능 |

|

|

어깨너머로 훔쳐보기 shoulder surfing |

- 공격 대상의 주위에서 직접적인 관찰을 통하여 그가 기업 내에서 수행하는 업무 내역과 전화 통화 내역 등을 어깨 너머로 훔쳐보면서 공격 대상과 관련된 정보들을 수집하는 방식 |

|

|

휴지통 뒤지기 Dumpster Diving |

- 가정 또는 직장에서 무심코 버리는 메모지, 영수증 또는 업무 중 생성한 문건 등 공격 대상과 관련된 문서들을 휴지통에서 수거하여 유용한 정보들을 수집하는 방식 |

|

|

설문조사 Mail-outs |

- 공격 대상의 관심을 끌만한 사항을 설문지로 작성한 후 이 설문조사를 통하여 공격 대상의 개인적인 취미, 흥미 사항, 가족 사항과 관련된 개인 정보들과 함께 동호회 활동과 같은 사회적인 활동과 관련된 다양한 정보를 수집하는 방식 |

|

|

Piggybacking(Tailgating) |

- 출입통제 시스템에서 신원이 확인된 앞 사람을 따라 들어가 신원 확인을 피하는 방식 |

|

나. 컴퓨터기반 사회공학 기법(Computer Based Social Engineering)

|

유형 |

설명 |

|

시스템 분석 Forensic analysis |

- 공격 대상이 사용하는 컴퓨터 시스템에 공격자는 직접적이거나 간접적인 접근을 통하여 해당 컴퓨터 시스템에 존재하는 공격 대상이 작성한 다양한 문서들 그리고 웹 사이트 방문 기록 등 온라인상에서의 활동과 관련된 다양한 정보들을 수집하는 방식 |

|

악성소프트웨어 전송 |

- 서비스를 제공하는 사이거나 벤더인 것으로 가장하여, 악성 코드를 패치인 것처럼 공격 대상에게 발송할 수 있음 - 가까이에 있는 사람이라면 악성 코드를 CD나 USB 메모리에 담아 그 사람의 시스템에서 몰래 실행시키는 것만으로도 충분히 가능 |

|

인터넷을 이용한 공격 |

- 인터넷에 존재하는 다양한 검색 엔진을 이용하여 인터넷에 존재하는 공격 대상과 관련된 개인정보 및 사회 활동과 관련된 다양한 정보를 수집하는 방식 - 이름, 소속 회사, 직책, 주민등록 번호, 주소, 전화번호, 이메일 ID 획득 가능 |

|

피싱 Phishing |

- 개인정보(Private Data)와 낚시(Fishing)의 조합어로 개인정보를 불법으로 도용하기 위한 속임수의 한 유형 - 일반적으로 피싱은 이메일을 통해서 이루어짐 |

|

파밍 Pharming |

- 합법적으로 소유하고 있던 사용자의 도메인을 탈취하거나, DNS(도메인네임시스템) 이름을 속여 사용자가 진짜 사이트로 오인하도록 유도하여 개인정보를 훔치는 수법 |

IV. 사회공학 기법의 방어의 어려움 및 대응전략

가. 방어의 어려움

- 공격 기법의 대상이 바로 사람이기 때문에 100% 완벽한 방어는 불가능

- 보안에서 가장 취약한 부분은 사람(Human being is the weakest link in a security system)

- 완벽에 가까운 물리적 보안(Physical Security) 및 시스템 보안(System Security) 그리고 보안 정책(Security Polices)을 모두 갖추고 있다고 하더라도 사람은 외부에서 걸려온 전화 한 통화로 인해 이 모든 것을 우회할 수 있는 방법을 외부에 제공 해 줄 수도 있음

- 사회공학 기법을 이용한 공격의 성공을 어렵게 할 수 있는 전략을 수립하는 것이 현실적인 방안

나. 단계별 대응 전략

|

대응 전략 |

설 명 |

방 법 |

|

정보 수집 |

- 공격자가 공격 대상과 관계 형성(Developing Relationship)에 있어서 필수적인 요소인 관련 정보들을 수집하는 것을 사전에 어렵도록 하는 것이 목적 - 공격자가 사회 공학 공격 흐름의 2단계인 공격 대상과의 관계 형성(Developing Relationship)이 가능해지는 것 자체를 방해하는 것이 주된 목적 |

- 개인 신상 정보와 관련한 문서 관리 철저 - 온라인상의 개인 정보 관리 철저 |

|

공격(Exploitation) 단계에서의 대응 |

- 공격자가 자신의 특수한 목적을 수행하기 위한 사항을 요청하더라도 공격 대상이 이를 거부함으로써 실행(Execution)되지 않도록 방해하는 것이 주된 목적 |

- 사회 공학 기법의 공격 형태 인지 - 배경 조사(Background Check) |

|

실행(Execution)단계에서의 대응 |

- 공격 대상이 공격자의 특수한 목적을 위한 요청 사항을 이미 수행하였으므로 보안 사고 예방 차원에서의 접근이 아니라 사고 대응(Incident Response) 차원에서 접근 - 유출된 정보를 공격자가 특수한 목적으로 활용하지 못하도록 하여 피해를 최소화는 것이 목적 |

- 신속한 관계 기관 신고 |