DDOS

태그 :

- 개념

- DDoS(Distributed Denial of Service)의 정의 - 서비스에 대한 정당한 접근을 방해하거나 차단하고자 네트워크에 분산되어 있는 많은 에이전트를 이용하여 공격대상 서버에 동시에 과도한 서비스 요청을 발생 시키는 공격 - 여러 대의 컴퓨터(좀비 PC)를 일제히 동작하게 하여 특정 사이트를 공격하게 하여 엄청난 분량의 패킷을 동시에 범람시켜 N/W 성능 저하나 시스템 마비를 가져오게 하는 해킹기법

I. 최근 국가적인 혼란, 7.7 DDoS의 개요

가. DDoS 피해의 심각성

- 2009년 7월 7일 18시부터 10일 18시까지 만 3일 동안 진행된 DDoS 공격으로 우리나라 주요사이트의 접속을 마비시킴.

- 이번 대란의 금전적 손실은 최소 363억원에서 최대 544억원(현대경제연구원 추정)으로 과거 2003년 1.25 대란 피해 추정액인(1,675억)에 비해 상대적으로 작음

나. DDoS의 특징

|

특징 |

설 명 |

|

사이버 테러 형태 |

사이버 조폭들의 DDoS 공격들과 다르게 금전적 요구가 없었음 |

|

증거인멸 |

공격을 완료한 후, 좀비 PC의 데이터를 파괴하여 증거를 인멸함 |

|

C&C 형태변화 |

기존의 C&C와 좀비는 항상 세션이 연결되어 탐지가 용이하였으나, 금번 C&C는 좀비와 연결이 없어 방어가 어려웠음 |

|

상용 서비스 프로그램 해킹 |

기존의 악성코드 유포형태의 좀비 네트워크 형성과 다르게, 상용 서비스의 프로그램을 해킹하여 악성코드를 유포시킴 |

|

웹 어플리케이션 DDoS |

일반적인 L2/L3 공격인 TCP, UDP, ICMP Flooding 형태의 공격이 아닌 웹 어플리케이션에 대한 HTTP GET Flooding이 대부분으로 방어가 난해함 |

II. DDoS의 유포경로 및 좀비의 동작원리

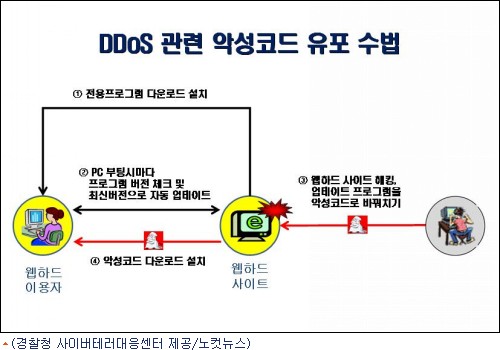

1) DDoS의 악성코드 유포경로

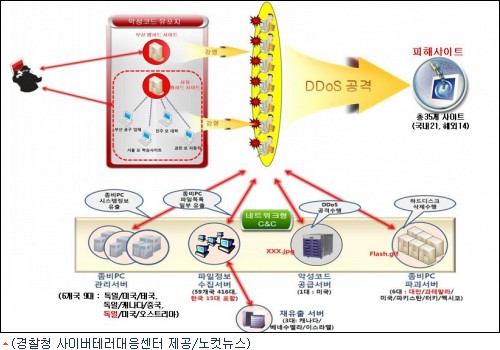

[그림-1]7.7 DDoS의 유포경로 (출처: 경찰청 사이버 테러대응센터)

- 해커들은 웹하드 사이트를 해킹해 악성코드를 심어놓은 뒤 이용자들이 정상적인 업그레이드를 진행할 때 자동적으로 악성코드에 감염되도록 함

2) DDoS 좀비의 동작원리

[그림-2]7.7 DDoS의 공격 흐름(출처: 경찰청 사이버 테러대응센터)

-악성코드에 감염된 좀비 컴퓨터는 독일과 미국, 오스트리아, 태국 등 전세계에 퍼져있는 4개 그룹의 C&C(command&control)서버에 순차적으로 접속

-'좀비컴퓨터 관리서버'->'파일정보 수집서버'->'악성코드 공급서버'->'좀비 컴퓨터 파괴서버' 등 네트워크화된 4단계 C&C서버는 치밀하게 연결돼 DDos 공격에서 각자의 역할을 수행

3) DDoS C&C 서버의 역할

|

C&C 서버 |

설명 |

|

좀비컴퓨터 관리서버 |

-웹하드 사이트를 통해 최초 감염된 좀비컴퓨터들과 교신하며 위치를 파악한 뒤 좀비컴퓨터들이 2번째 C&C서버 그룹인 '파일정보 수집서버'에 접촉하도록 하는 안내자 |

|

파일정보 수집서버 |

-좀비컴퓨터 내부에 있는 파일목록을 유출하도록 명령을 내렸으며, 이렇게 유출된 파일목록은 다시 캐나다와 베네스엘라, 이스라엘에 있는 서버로 재유출 |

|

악성코드 공급서버 |

-접속해 실제 DDos 공격을 수행하는 악성코드를 다운받아 공격을 수행 -'XXX.jpg'라는 파일명으로 그림파일로 위장한 파일을 좀비컴퓨터에 전송한 것으로 드러났으며, 이 서버는 미국 서부에 위치한 한 농장 홈페이지에 숨겨져 있었음 |

|

좀비컴퓨터 파괴서버 |

-하드디스크를 파괴하는 작업을 수행 |

III. DDoS 전용장비의 두 가지 방법

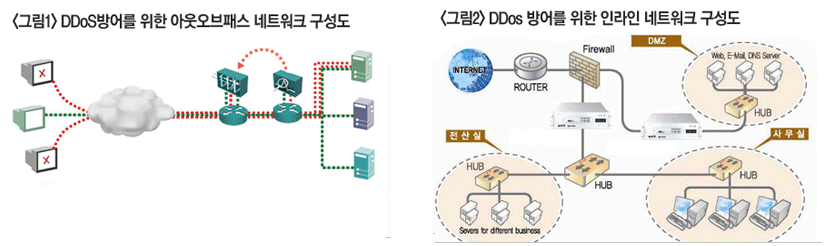

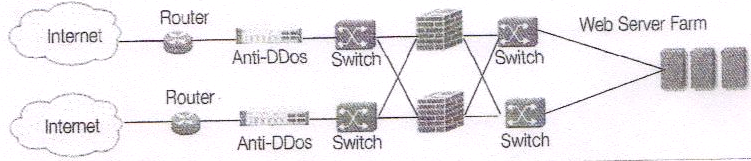

1) DDoS 전용장비의 두 가지 방법의 구성

|

[그림3]DDoS 전용장비의 두 가지 방법의 구성

-아웃 오브 패스 방식은 DDoS 공격을 탐지를 목적으로 하므로 직접 네트워킹에 참여하지 않으며, 트래픽을 복제하여 검사하는 방식으로 구성함

-인라인 방식은 DDoS 공격을 탐지 및 방어를 위해서 네트워킹에 직접 참여하도록 구성하여, 트래픽을 중간에 검사하고 차단할 수 있도록 구성함

2) DDoS 전용장비의 두 가지 구성방법의 비교

|

항목 |

아웃오브패스(Out-of-Path) 방식 |

인라인(Inline) 방식 |

|

목적 |

-DDoS 공격에 대한 탐지 -관리자가 직접 판단하여 차단 |

-DDoS 공격에 대한 탐지 및 차단 -자동 DDoS 공격의 차단 |

|

구성 |

-Tap 장비 또는 네트워크 장비의 Mirror 포트에 연결하여 복제된 트래픽 수신 |

-직접 네트워크 라인을 TX 및 RX 포트에 연결하여 구성 |

|

대상 |

-정상적인 서비스에 혹시 발생할 수 있는 장애를 중요시하는 고객 사이트를 대상으로 함 -미션 크리티컬한 서비스를 대상 |

-전산 트래픽이 많지 않으면서도 보안이 중요한 기업이나 연구기관을 대상으로 함 -장애가 심각한 문제가 되지 않는 서비스 |

|

장점 |

-관리자가 직접 개입하여 방어를 결정하기 때문에 정상적인 서비스를 방해 받을 필요가 없음 |

-자가 학습을 통해서 비정상적인 DDoS 공격을 탐지하고 실시간으로 차단 실행 |

|

단점 |

-DDoS 공격 트래픽을 탐지를 목적으로 구성하기 때문에, 차단기능이 없어 DDoS 방어에 시간이 소요됨 |

-오탐으로 인해서 정상적인 서비스를 비정상으로 판단해 고객 서비스에 지연을 줄 수 있음 |

|

벤더 |

-시스코, 아보네트웍스 -시스코가 주도적으로 시장에 공급 |

-라드웨어, 인텔리가드, 인트루가드, 시스코 -대부분 DDoS 솔루션 업체에서 제공 |

IV. 7.7 DDoS의 공격유형별 방어전략 및 DDoS 장기적 대응방안

1) 7.7 DDoS의 공격유형별 방어전략

|

공격유형 |

특성 |

방어 |

|

HTTP GET request |

-WS2_32 API를 이용하여 Send()를 수행 -공격대상 URL 리스트에서 Random하게 GET 요청 전송 |

-HTTP의 공격 패턴 분석을 통한 L7 방어장비에서 차단 -Source IP별 GET요청 Threshold 적용 |

|

TCP, UDP, ICMP Flooding |

-WinPcap 라이브러리를 이용하여 Spoofed 패킷 전송 -Payload는 50byte이내,임의의 페이로드 전송하여 탐지가 어려움 |

-ICMP 및 UDP는 방화벽에서 차단 |

|

CC(Cache Control) Attack |

-Cache control로 웹 서버에 직접 Request |

-HTTP의 Cache Control 패턴에 대한 L7 방어장비에서 차단 |

2) DDoS 장기적 대응전략

|

측면 |

대응 방법 |

설 명 |

|

사업자 |

서비스 인프라 확장 |

-DDoS 발생을 고려한 네트워크 대역폭을 확보하도록 업그레이드 추진 -네트워크 대역폭외의 서버용량 및 네트워크 보안 솔루션 Capacity 확장 |

|

DDoS 전용장비 구축 |

-Inline 또는 Out-of-Path 방식의 DDoS 전용 솔루션 구축 -전용 솔루션에 대한 튜닝 및 관리 프로세스 구축 |

|

|

대응 공조체계 정비 |

-IDC 및 ISP와 DDoS 대응을 위한 Hotline 및 공조 체계 구축 -한국인터넷 진흥원과 공동 대응 체계 구축 |

|

|

ISP |

DDoS 모니터링 체계 구축 |

-HTTP GET Flooding과 같은 DDoS를 ISP 백본망에서 탐지할 수 있는 시스템 구축 |

|

가입자단 제어 |

-광랜과 같은 가입자단의 보안관리 강화 추진 -가입자단의 네트워크의 DDoS 트래픽 차단 방법 구현 |

|

|

정부 |

관련 법규 정비 |

-DDoS 대응을 위한 가입자단 트래픽 제한 등에 대한 법적 근거 마련 -DDoS 좀비에 대한 신속한 수사를 위한 법적 근거 제공 |

|

보안인식 개도 |

-일반 사용자의 보안 인식 변화를 위한 교육 및 홍보 활동 |

|

|

국제협력강화 |

-DDoS 특성상 중국 등의 관련 국가와 협력 관계 개선 -범인 구속을 위한 경찰간의 상호 수사 공조 체계 마련 |

<>

Ⅰ. 분산 서비스 거부 공격, DDoS의 개요

가. DDoS(Distributed Denial of Service)의 정의

- 서비스에 대한 정당한 접근을 방해하거나 차단하고자 네트워크에 분산되어 있는 많은 에이전트를 이용하여 공격대상 서버에 동시에 과도한 서비스 요청을 발생 시키는 공격

- 여러 대의 컴퓨터(좀비 PC)를 일제히 동작하게 하여 특정 사이트를 공격하게 하여 엄청난 분량의 패킷을 동시에 범람시켜 N/W 성능 저하나 시스템 마비를 가져오게 하는 해킹기법

나. DDoS(Distributed Denial of Service)의 특징

|

구분 |

설명 |

|

은닉 분산공격 |

- 네트워크에 분산되어 분포하는 좀비인 에이전트를 이용하여 공격 - 일반 사용자의 컴퓨터에 은닉한 악성코드를 통해서 사용자가 인식 하지 못하는 동안 공격 수행 |

|

방어의 어려움 |

- 네트워크에 분산되어 공격함으로써 모든 소스를 차단하기 어려움 - IP를 위조하거나 에이전트를 변경하여 공격함으로써 차단이 어려움 |

|

랜섬 공격 (Ransom) |

- 공격자는 DDoS 공격을 통해서 피해자의 서비스를 마비 시킨 후, 협박을 통해서 공격 중단을 대가로 금전적인 보상을 요구함 |

Ⅱ. DDoS(Distributed Denial of Service)의 구성

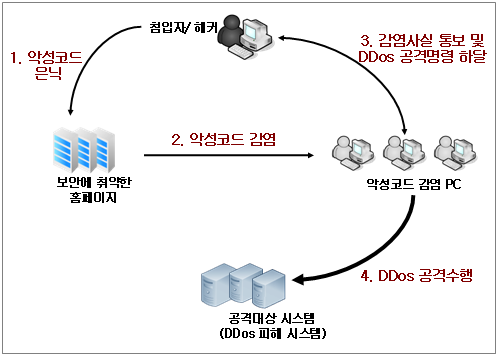

가. DDoS(Distributed Denial of Service)의 구성도

- 바이러스 악성코드 전파를 위해서 악성코드를 특정 경유지 또는 파일에 감염/해킹하여 배포시킴.

- 일반 사용자는 악성코드 경유지에 방문 또는 악성코드 파일을 열면서 사용자 PC도 악성코드에 감염

- 특정시간 공격자에 의한 DDoS 공격 수행 명령

- 특정 사이트에 대한 대규모 공격 진행

나. DDoS(Distributed Denial of Service)의 구성요소

|

구성요소 |

설명 |

|

공격자(Attacker) |

- DDoS 공격을 주도하는 공격자의 컴퓨터 |

|

마스터(Master) |

- 여러 대의 DoS 에이전트의 연결을 관리하는 시스템 - 공격자에게 직접 명령을 받아 에이전트에게 명령 전달 실행 |

|

에이전트(Agent) Or 좀비(Zombie) |

- 일반 사용자의 컴퓨터에 은닉하며 마스터에 연결하여 관리되는 악성 코드 - 마스터의 명령에 따라 공격대상(Victim)에 직접적으로 공격하는 시스템 |

|

공격대상(Victim) |

- 에이전트로부터 공격을 받는 대상 |

다. DDoS 공격 유형 구분

|

공격유형 |

특징 및 증상 |

|

UDP 및 ICMP 기반 |

데이터그램의 추가를 통해 큰 패킷 사이즈 공격으로 대역폭 고갈 유발(10Gbps 이상) |

|

SYN Flooding 공격 |

세션 기반 장비(L4/L7)세션 및 커넥션을 고갈 시켜 서비스를 다운 시킴 |

|

TCP Flag 기반공격 |

SYN/ACK, ACK, FIN, RST 공격 불필요한 응답 트래픽 유발 세션기반 장비의 CPU 증가로 서비스 다운 |

|

SYN or HTTP flood 공격 |

소량의 SYN 반복 또는 웹 페이지 반복 요청을 통해 서버 부하를 유발시켜 서비스 다운 |

라. 에이전트 유포 방식

|

구분 |

설명 |

|

P2P |

정상소프트웨어에 악성코드(에이전트)를 삽입하여 사용자 설치 유도 |

|

웝/바이러스 |

움/바이러스 감염으로 인한 에이전트의 설치 |

|

사회공학 |

이메일 등을 통해서 첨부 형태로 사용자에게 전달후, 설치 유도 |

|

홈페이지 |

취약한 웹서버를 해킹 한 후, 사용자 방문시 악성코드의 자동 설치 |

Ⅲ. DDos 공격 기법

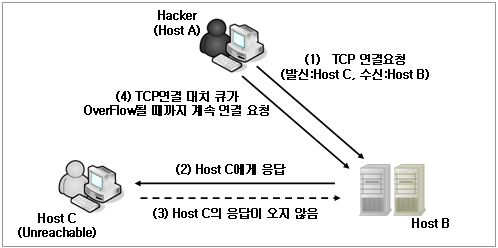

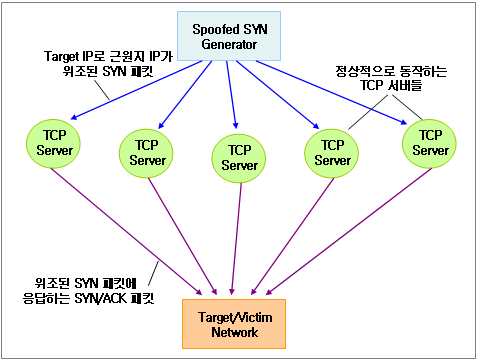

가. TCP SYN Flooding 공격

(1) TCP 프로토콜의 3Way Handshake를 악용

(2) 서버에 수 천 개의 TCP접속(SYN)요청 메시지를 보냄. 이때 패킷

내부의 소스 IP주소를 속이거나 인터넷 상에서 사용하지 않는 IP주소 값으로 변형.

(3) 서버는 SYN/ACK 응답을 보낸 후, 클라이언트로부터 ACK가 올 때까지 기다리게 되고, 서버는 ACK메시지를 받지 못하게 됨

(4) 이렇게 되면 서버는 ACK를 받을 때까지, 버퍼와 같은 자원을 계속 종료하지 못하고 열어두게 되면서 누적에 따른 시스템 다운 및 서비스를 중단하는 상황 직면.

(5) 불완전한 연결을 저장하기 위한 메모리 자료구조의 크기 제한으로 서버 자원이 고갈되어 Buffer Overflow 에러 발생

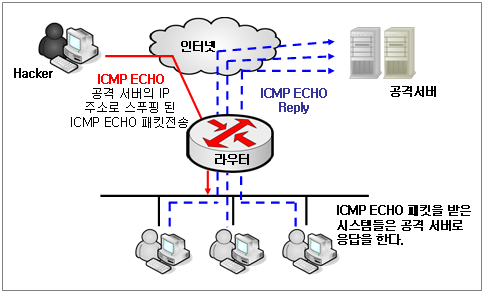

나. Smurfing Dos 공격

(1) 광범위한 효과로 인해 가장 무서운 Dos 방법중의 하나이며, IP 와 ICMP 특징을 악용.

(2) 직접적인 브로드캐스트와 세가지 구성요소인 공격자, 증폭네트워크,

표적을 최대한 이용함.

(3) 공격자는 증폭 네트워크의 브로드 캐스트 주소로 공격, 서버가 요구하는 것처럼 패킷들의 원본 주소를 위조하여 ICMP ECHO 패킷을 전송하고, ICMP ECHO 패킷을 수신한 증폭 네트워크 내의 모든 시스템은 공격 서버에 응답을 하게 됨.

※ ICMP[Iternet Control Message Protocol]

- IETF RFC 792에 정의된 프로토콜로써 호스트간 혹은 호스트와 라우터 간의 에러 상태 혹은 상태 변화를 알려주고 요청에 응답을 하는 기능을 담당하는 네트워크 제어 프로토콜.

IV. DDos 공격의 대응방안 및 탐지 장비 이용 대응기술 비교

가. DDos 공격의 대응 방안

|

구분 |

방어기술 |

대응방안 |

|

PPS 증가 |

비정상 IP에 대한 ACL 적용 |

-RFC1918에서 지정한 비공인 IP 차단 -특정 목적을 가진 IP 차단 |

|

공격 IP 차단 |

-NULL 라우팅 적용을 통한 트래픽 공격 차단 |

|

|

SYn Proxy 사용 |

Syn Proxy/Cookie 기능을 제공하는 보안 장비 및 네트워크 장비 이용(장비 성능 파악 후 적용) |

|

|

보안 패치 및 장비 교체 |

-취약한 네트워크 장비 및 서버에 대한 패치 및 교체 |

|

|

웹 서비스 지연 |

서버 설정 변경 |

- 임시 방편임 - KeepAlive를 Off로 변경 - MaxClient를 최대 수치로 조정 |

|

웹서버 증설 |

-서비스를 위한 웹서버의 추가를 통한 부하분산 |

|

|

공격 IP 차단 |

-공격 근원지 IP를 방화벽 또는 라우터에서 차단 |

|

|

대용량 트래픽 전송 |

불필요한 서비스 차단 |

-가능한 네트워크 최 상단에서 (국제 GW, IDC 라우터)에서 불필요한 UDP 및 ICMP 서비스 차단 |

|

공격자 IP 차단 |

-임시 방편 임 -NULL 라우팅 적용을 통한 트래픽 공격 차단 |

|

|

DNS 서버 다중화 |

-다중 DNS를 운영하여 제3의 등록기관에 DNS를 등록 |

|

|

DNS 전용회선 준비 |

-서비스 네트워크 회선과 별도로 우회 할 수 있는 DNS 전용 회선 마련 |

참고-------------

V. DDoS(Distributed Denial of Service)의 공격 유형 및 공격기술

가. DDoS 공격 유형

|

분류 |

특징 |

유형 |

|

Flooding공격 |

Non-spoofing |

SYN, Ack, SYN/ACK, FIN, RST UDP/ICMP/TCP, UDP, ICMP 혼합 |

|

Spoofing |

||

|

Connection공격 |

HTTP |

HTTP Deamon 개수 이사을 초과시킴 |

|

과다 TCP Connection |

Application의 input queue 마비 |

|

|

Application 공격 |

Application 특성이용 |

FTP, Time, VoIP, email 공격 DNS, DHCP, SQL, Netbios, RPC공격 캐쉬 콘트롤 공격 |

나. DDoS 공격 유형에 따른 분석

|

분류 |

PPS증가 (PPS Consuming) |

웹서비스 지연 (http Flooding) |

대용량 트래픽 전송 (BandWidth Consuming) |

|

사용 프로토콜 |

TCP |

HTTP |

UDP/ICMP |

|

공격 PC위치 |

국내/국외 |

국내/국외 |

국내 |

|

IP변조 여부 |

변조/실제IP |

실제IP |

변조/실제IP |

|

공격 유형 |

64Byte 이하 수십만~수백만 PPS |

동일 URL |

1Gbyte 수십만 PPS |

|

공격 효과 |

네트워크, 보안, 서버등의 장비 |

웹서버 부하발생 |

회신 대역폭 초과 |

|

피해 시스템 |

공격 대상 시스템 또는 동일 네크워크 상의 모든 시스템 |

공격 대상시스템 |

동일 네트워크에서 사용중인 모든 시스템 |

- PPS (Packet Per Second)

다. DDoS 공격 기술

|

분류 |

공격 기술 |

특징 |

|

PPS 증가 |

Syn Flooding |

-IP를 변조 후 다량의 Syn 패킷을 공격 대상 서버로 전송하여 공격받은 서버는 다수의 SYN_RECEIVED 세션 상태 발생 -서버의 CPU 및 Connection 지원의 고갈 유도 |

|

TCO Connection Flooding |

-다량의 Syn 패킷을 공격 대상자 서버로 전송하고 공격대상 서버에서 다수의 ESTABLISHED 세션 상태 발생 |

|

|

TCP Out of State Packet flooding |

-다량의 ACK/SYN+ACK/FIN/RST 등의 패킷을 공격 대상 서버로 전송 -일부 네트워크 장비 및 서버의 CPU 부하 발생 및 오작동 발생 |

|

|

웹 서비스 지연 |

HTTP flooding |

-정상적인 HTTP GET 또는 POST를 이용하여 상품조회와 같은 반복적인 요청을 전송 -웹 서버 및 데이터베이스 서버의 CPU 및 Connection 자원 고갈 |

|

CC Attack |

-HTTP의 Cache control메시지를 이용하여 Cache 서버를 거치지 않고 직접 웹 서버에 HTTP 요청 |

|

|

대용량 트래픽 전송 |

UDP/ICMP flooding |

-1000~1500 byte 정도의 큰 UDP/ICMP 패킷을 서버로 전송 -공격대상 네트워크의 대역폭을 고갈 시켜 서비스 마비 유도 |

VI. DDoS 공격의 예방 및 대응

가. DDoS 공격 대응 방안

|

대응방안 |

내용 |

|

라우터의 ACL 이용 |

ACL(Access Control List)를 이용한 필터링 방법 공격 주소를 등록하여 사용하기엔 어려움 |

|

라우터의 lugress 필터링 |

Lugress 필터링이란 지정한 IP 도메인으로부터의 패킷만을 라우터를 통과하게끔 패킷 필터링 |

|

RFC 1918 지정한 IP 패킷 차단 |

RFC 1918에서 지정한 IP라는 것을 DHCP, NAT등의 내부의 가상 IP를 사용할 때 쓰이는 IP로서 라우터로부터 내부로 들어오는 패킷을 침입시도 패치 |

|

라우터의 CAR 가능 |

단위시간동안 일정량 이상의 패킷이 라우터로 들어올 경우 일정량 이상의 패킷을 통과하지 않도록 하는 기능을 CAR(Committed Access Rate)라 하는데 이 기능을 이용하여 DDoS 패킷을 Drop |

|

IDS 이용 |

IDS(Intrusion Detection System)에서 DDoS 공격 탐지 |

|

로드밸런싱 |

이중화, 삼중화 등 대용량 트래픽을 분산처리 할 수 있고 네트워크 대역폭 및 성능을 감퇴시키는 방법 |

|

DPI |

Deep Packet Inspection stateful Inspection 의 문제점을 해결하기 위한 정책, 모니터링을 통해서 새로운 공격 방법에 대한 부분이 IPC에서 확장된 관제형태 탑제 |

|

Black Hole /Sink Hole Routing |

차단하고자 하는 Destination IP 를 Null Interface 로 포워딩 시켜서 패킷을 Drop 시킴 |

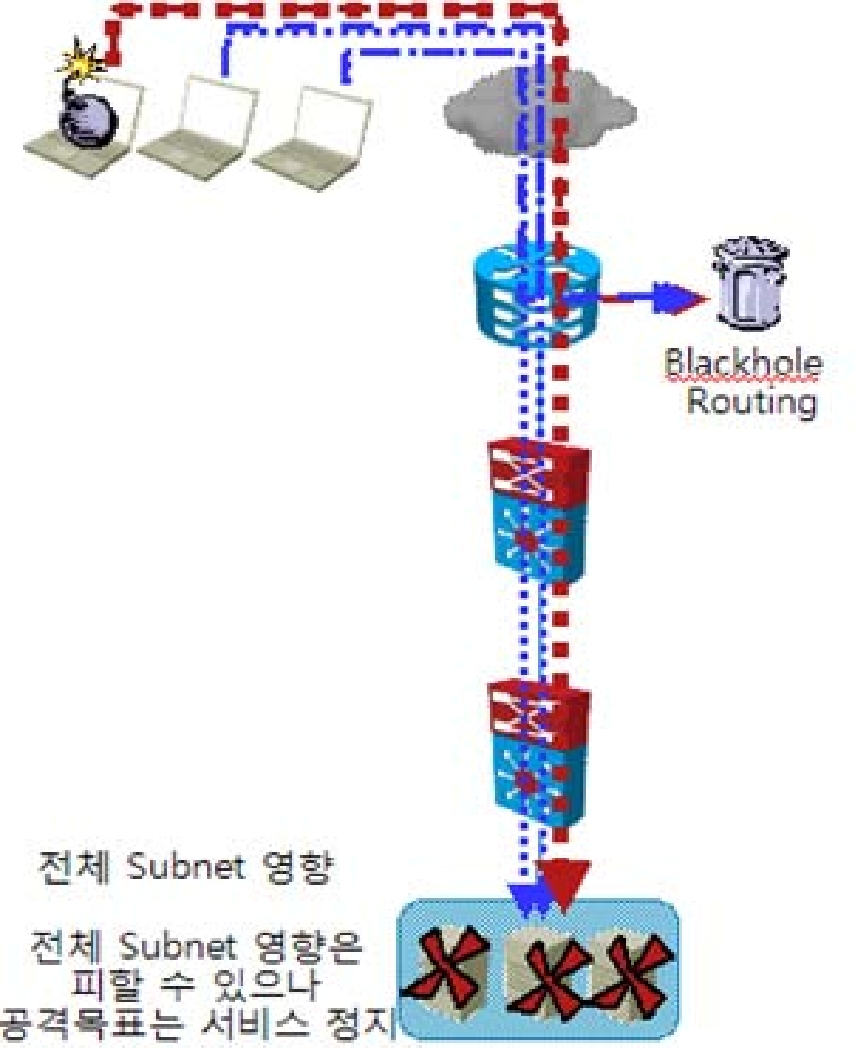

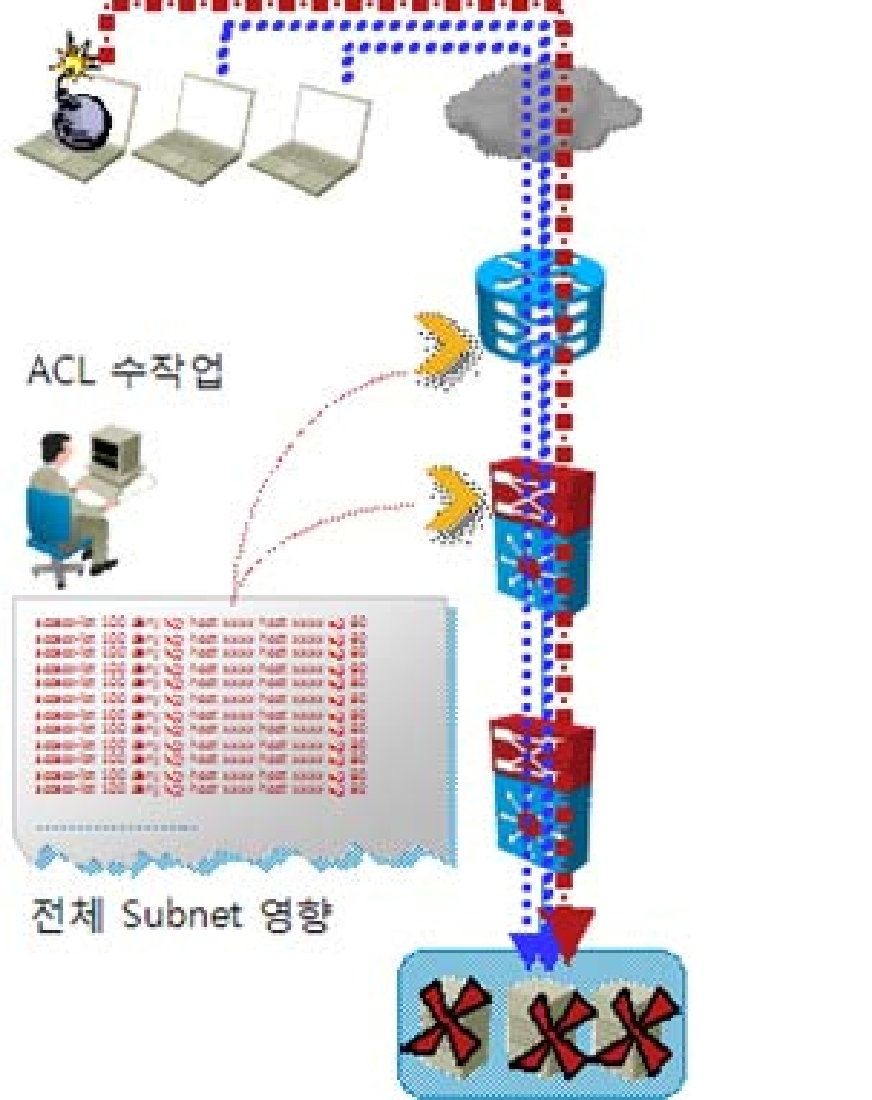

나. DDoS의 기술적 공격 대응 기술

- Black hole/ Sink hole Routing 방식

|

Black hole/ Sink hole Routing 방식 |

설명 |

|

|

- 네트워크에서 차단하고자 하는 Destination IP를 Blackhole 라우팅(NULL0 Routing)으로 처리하여 차단 - 등록된 IP는 NULL 0라는 가상 인터페이스로 패킷을 포워딩하여 Drop 시킴

- BGP 라우팅 프로토콜을 활용하여 블랙홀 서버와 각 라우터간 iBGP를 설정하여 특정 목적지로 가는 트래픽 차단할 필요성이 발생할 경우 모든 라우터에 동시에 적 용 가능 - 운영 관점에서 대단히 편리한 방법임. |

|

장점 |

단점 |

|

-공격 목표를 향하는 모든 트래픽을 라우팅 기반의Drop 처리를 통해 손쉽게 구현 가능 |

1) 모든 공격목표로 향하는 트래픽이 Null Routing이 되 므로 서비스 불가 2) 일반 기업 및 중요 컨텐츠 서비스 제공자 입장에서는 사용 불가능한 구조 3) Black hole Trigger 구성을 위한 전문 지식 필요 |

2. Packet Filtering 방식

|

Packet Filtering 방식 |

설명 |

|

|

- 일반적으로 Core Router/Backbone Switch에서 주로 사용되는 기술

|

|

장점 |

|

|

- 대규모 UDP 공격이나, 명확한 DDoS 공격일 경우 유용하게 차단 할 수 있음 |

|

|

단점 |

|

|

1) 정교한 방어가 불가능하므로 TCP 공격에는 매우 취약함

2) Source IP 대규모 변조 시 방어하기가 사실상 어려움

3) 공격 목표가 되는 피해 시스템 Filtering 할 경우 피 해시스템은 서비스가 정지됨

4) 엄청난 Management Overhead 발생 |

VII. Anti-DDoS 솔루션 구성 및 구축 시 고려사항

가. Anti-DDoS 솔루션 구성

- 네트워크 행위 분석 기반(Network behavior Analysis)의 DDoS 공격 대응 전용 시스템 도입

- 시그너처 기반의 비정상 패킷 차단, 행위 기반의 DDoS 차단과 사용자 정의 규칙(Rule)에 의한 DDoS 차단 기능을 제공함

나. Anti-DDoS 솔루션 구축 시 고려 사항

- 학습기반 시스템의 경우, 모의 환경에서 정확한 시험 결과 측정이 어려움

- 일부 시스템의 경우, 특정 공격 발생시 시스템의 CPU와 메모리 부하 발생으로 인하여 정상적인 성능을 제공하지 못함

- Bypass Switch의 구성을 통한 장비 장애 시 웹 서비스의 연속성 확보가 필요함

- DDoS 대응 시스템 운영 시, 초기 도입 인프라에 적합한 임계치 설정, 차단 시간 등의 커스터마이징 작업이 필요함

장비 구축과 함께 공격에 대비한 업무 분장을 통한 단일 명령 체계를 확립하고 대외 협력 기관과의 협조 체제 및 비상연락망 사전 구축이 필요함

DRDos (Distributed Reflection Denial of Service)

I. 분산반사 서비스 거부공격(DRDos)의 개요

가. DRDos(Distributed Reflection Denial of Service) 공격의 정의

- DDos공격의 에이전트의 설치상의 어려움을 보완한 공격기법으로 TCP 프로토콜 및 라우팅 테이블 운영상의 취약성을 이용한 공격으로 정상적인 서비스를 작동 중인 서버를 Agent로 활용하는 공격기법.

나. DRDos 의 특징

- 기존 Dos 및 DDos 공격형태 포함.

- 정상적인 트래픽으로 위장 가능

- 탐지 및 방어 어려움.

II. DRDos 공격 및 공격원리

가. DRDos 공격

나. DRDos 공격원리

- TCP 취약성: 기존의 tcp프로토콜의 대표적인 취약성인 TCP 3-Way Handshake 기법상의 취약성을 이용함.

- BGP(Border Gateway Protocol) 취약성: 인접한 라우터의 라우터 테이블의 정보 교환상의 취약성을 이용함.

- Reflection Server 설정 방법: 인터넷 명령어인 Tracerouter를 이용한 다수의 라우터 및 대용량의 대역폭을 가진 특정한 서비스를 제공하는 서버 (예로 www.yahoo.com) 목록을 얻음.

- 공격 시스템에서 임의로 서비스를 제공하는 서버를 대상으로 공격 대상들을 대상으로 정해진 임의의 주소로 Spoofing하여 전송함으로 인하여 기존 라우터들의 라우터 테이블의 자료 전송이 이루어짐.

III. DDos비교 및 DRDos 공격 대응 방안

가. DRDos 와 DDos 비교

|

DRDoS |

일반 서비스를 제공하는 서버가 Agent 역할을 대신 수행함으로 인하여 사전 연결 망 구축과 같은 작업이 가벼워지며 또한 관리자에 의한 네트 워크 모니터링 작업을 통하여 공격전 관련 도구의 탐지 작업이 불가능하게 된다. |

|

DDoS |

Agent를 특정한 버그가 존재하는 시스템에 설치함으로써 관련 DDos 공격에 사용될 일련의 네트워크 연결 망을 형성한다. 이로 인해 공격 전 네트워크 관리자 는 네트워크 모니터링 작업을 통하여 DDos공격의 탐지 및 제거가 가능하다. |

나. DRDos 공격 대응 방안

|

구분 |

설명 |

|

서버 보호 |

보호해야 하는 대상 시스템이 서비스를 제공하고 있는 서버일 경우 반사 공격에 대한 방어 방법은 클라이언트 포트를 차단하거나 서비스 포트를 차단하는 경우임. 이런 경우 문제점은 정상적인 클라이언트 요청까지 차단될 수 있음. à IRC서비스와 같은 예외의 포트의 경우 서비스를 제공하지 못함. à 이 문제 해결을 위해 신뢰하는 서버의 트래픽은 반사공격필터를 통과할 수 있도록 해야 함. |

|

클라이언트 보호 |

ISP NAP를 이용해서 최종 사용자 보호 가능 |

|

Reflection Server에 대한 보호 |

완전한 연결이 이루어지지 않은 Syn패킷을 소스 IP를 인식함으로 인하여 임의의 시간 안에 연결 실패를 야기할 경우 Reflection공격 호스트로 단정함으로 해당 네트워크 망의 서버가 Reflection Server로서 악용 되는 것으로부터 보호할 수 있음. |

|

ISP업체에 의한 통제 |

반사 공격에 이용되는 트래픽 생성은 근원지 IP주소에 있음. ISP업체가 통제하는 네트워크로 유입되는 위조된 패킷을 차단할 수 있다면 공격 방어가 가능함. |

봇넷(Botnet)

I.봇넷(Botnet)의 개요

가. 봇넷(Botnet)의 정의

- 악성 소프트웨어인 봇에 감염된 다수릐 컴퓨터들이 네트워크로 연결되어 있는 형태를 봇넷(botnet)이라 하며, 봇들을 자유자재로 통제하는 권한을 가진 봇 마스타에 의해 원격 조정되며 각종 악성 행위를 수행 할 수 있는 수천에서 수십 만대의 악성 프로그램인 봇에 감염된 컴퓨터들이 네트워크로 연결되어 있는 형태를 봇넷이라 함

나. 봇넷(Botnet)의 피해의 심각성

- 봇넷은 1993년에 EggDrop으로 처음 나온 이후로 ForBot, PBot, ToxBot, MachBot, PHP Bot, Storm Bot 등으로 계속 진화하고 있음

- 매일 5000개의 신규 악성 코드 출현, 전세계적으로 C&C(Command & Control, q 봇 좀비들에게 명령 및 제어하기 위한 서버)와 악성 봇은 광범위 하게 분포하고 있고 특정 지역에 밀집 하는 양상을 보임

- 세계적으로 봇에 감염되어 좀비 PC로 바뀌는 PC의 수가 지속적으로 증가하고 있으며, 봇넷의 규모 또한 커지며, 현재까지 알려진 가장 큰 봇넷은 Stprm 봇넷으로 230,000개의 좀비들로 연결되어 있음

- 봇넷으로 인한 공격이 더욱 심각해지는 이유는 범죄화 양상을 띠고 있기 때문이다.

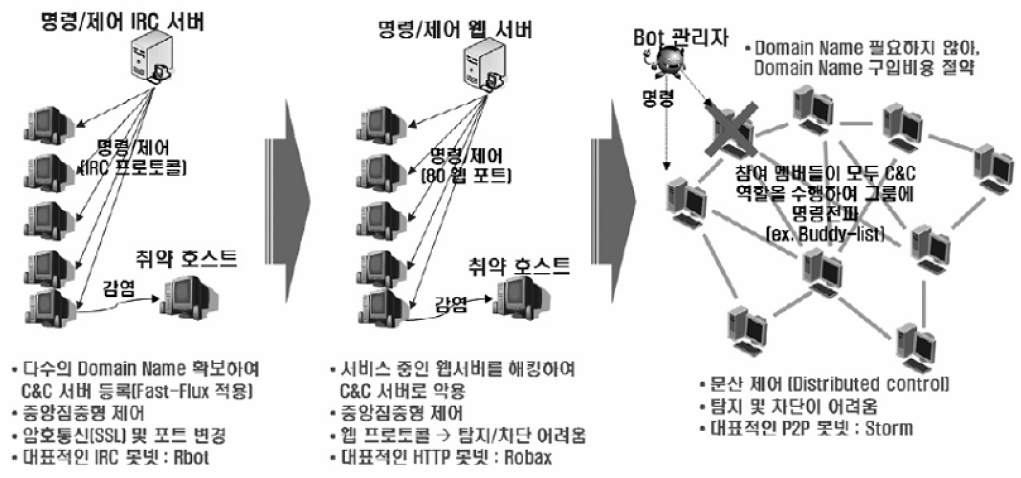

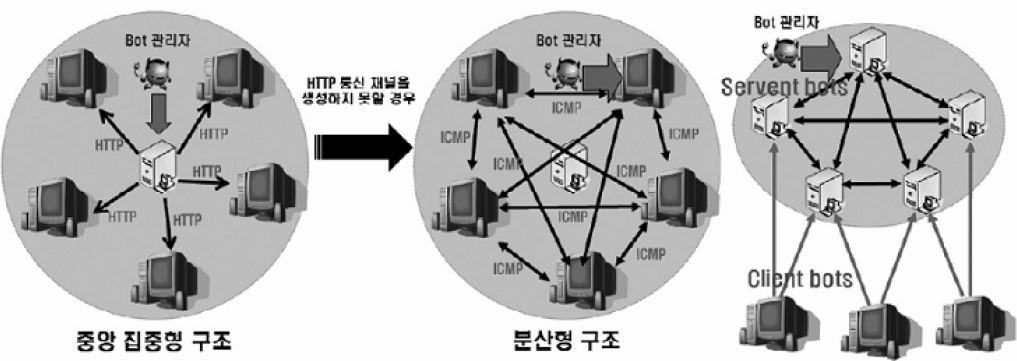

II. 봇넷(Botnet)의 명령 및 제어 동작 원리

가. 봇넷 명령/제어 방식의 진화

- 초기의 봇넷은 구조가 유연하고 널리 사용되는 IRC 특성을 이용한 IRC보넷이 주로 이루었으나, 탐지 및 대응을 보다 어렵게 하기 위해 웹 프로토콜인 HTTP를 기반으로 하거나, C&C라는 중앙 집중형 명령/제어 방식(IRC, HTTP 봇넷)에서 탈피하여, 모든 좀비들이 C&C가 될 수 있는 분산형 명령/제어 방식(P2P 봇넷)으로 진화 하고 있음

나. 하이브리드 명령/제어 방식으로의 진화

- 다수의 중앙 집중 포인트(C&C 서버)가 존재하고 중앙집중 포인트 P2P 방식으로 연결되는 하이브리드 형태로 진화하고 있음

III. 봇넷(Botnet)의 대응 기술의 유형

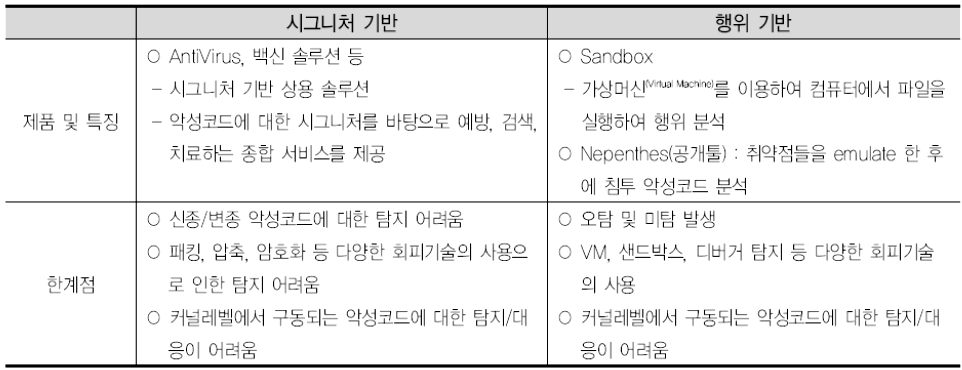

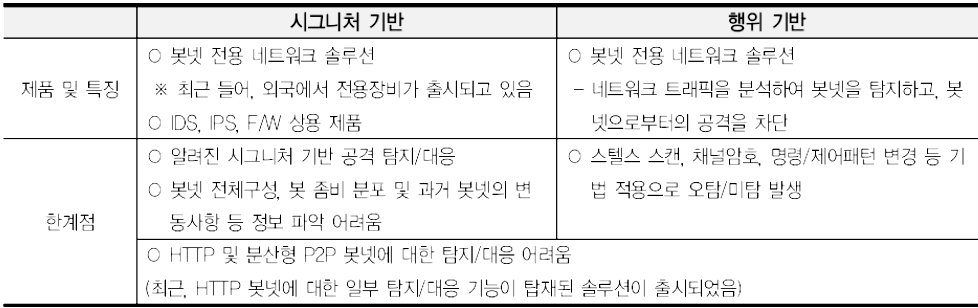

가. 호스트 대상 기술 특성에 따른 분류

나. 네트워크 대상 기술특성에 따른 분류

IV. 효과적 봇넷(Botnet) 방어를 위한 과제

|

구분 |

설명 |

|

대응 기술 개발 |

기술적인 측면에서 모니터링 기술과 봇넷의 구성을 와해하거나, 사전에 공격을 차단 할 있는 대응 기술 개발 필요 |

|

국제적 협력체계 |

봇넷은 하나의 사업자 영역이 아닌 국제적으로 분포됨에 따라 국제적인 공조가 필요하므로 이를 위한 봇넷 탐지 및 대응 프레임워크와 공조를 위한 절차 및 방법에 대한 국제 표준화가 선결 |

|

블루오션으로 활용 |

정보보호 기술 및 산업측면에서 국제적인 정보보호 기술 우위를 선점하고, 신규 시장을 창출하고, 표준화를 주도하여 국가 위상을 제고 할 수 있는 기회를 제공하고 있으므로, 이러한 기회를 잘 활용해야 암 |

PDoS(Permanent Denial of Service)

I. PDoS의 정의 및 특징

가. 정의

사전에 각종 전자기기들의 펌웨어(Firmware)에 악성코드를 삽입, 유통시킨 후 공격을 가해 피해를 입힌 다음 제품 자체를 파괴시켜 버리려 공격 루트를 찾기 어려운 DDOS의 한 단계 진화한 서비스거부 공격방식

나. 특징

|

특징 |

설명 |

|

백신으로 치료 어려움 |

기기 전체 컨트롤하는 펌웨어에 악성코드 삽입 |

|

공격루트 찾기 어려움 |

감염제품 자체 기능을 파괴하므로 |

|

공격루트 찾기 어려움 |

인터넷 -> 휴대폰 MP3플레이어 등 디지털 기기 |

|

정보 유출 기능 |

단순 마비가 아니라 무선기기, 전화기에 내장 후 음성, 문자 유출 가능 |

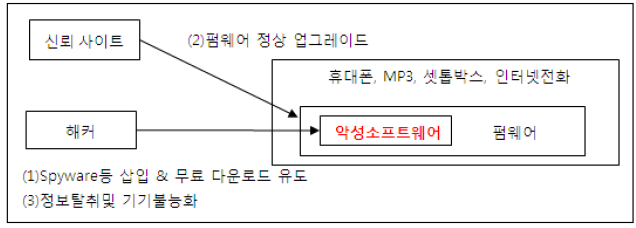

2. 공격 개념도

1)해커는 펌웨어 등을 무료다운로드를 유도하여 Spyware등을 펌웨어에 삽입

2)기 설치된 Spyware통해 각종정보 탈취 및 감염기기를 파괴함.

3. DDoS와 비교 및 피해방지방안

|

비교항목 |

DDoS |

PDoS |

|

공격대상 |

인터넷상의 PC, 서버 등 |

무선기기, 전화기 등 다양 |

|

공격형태 |

사이트 마비 |

사이트 마비+기기파괴 |

|

루트찾기 |

네트워크 통해 용이 |

감염된 제품 자체의 기능 파괴로 찾기 어려움 |

|

중간매개체 |

좀비 PC |

스파이웨어 등의 트로이목마 |

|

주요목적 |

경제적 목적 |

기반시설 파괴 등 사이버 전쟁 |

|

백신치료 |

설치 후 쉽게 치료 |

펌웨어에 내장되어 치료 어려움 |

1) 업데이트 제공자의 신뢰도 확인: 원격 업데이트 시 제공자와 소스의 신뢰도 확인

2) 악성코드 검사: 소프트웨어 업데이트 시 이메일이나 메시지가 나타나면 악성코드 검사