OWASP

태그 :

- 개념

- OWASP(The Open Web Application Security Project) TOP 10의 정의 - 웹 애플리케이션 취약점 중 공격 빈도가 높으며, 보안상 큰 영향을 줄 수 있는 10가지 취약점에 대한 대응 방안을 제공하는 웹 보안 기술 가이드

I. 웹 애플리케이션 보안 위험의 관리 지표, OWASP TOP 10의 개요

가. OWASP(The Open Web Application Security Project) TOP 10의 정의

- 웹 애플리케이션 취약점 중 공격 빈도가 높으며, 보안상 큰 영향을 줄 수 있는 10가지 취약점에 대한 대응 방안을 제공하는 웹 보안 기술 가이드

나. OWASP 단체의 소개

- 기관이 신뢰할 수 있는 웹 애플리케이션을 개발, 구입 할 수 있도록 하는 비영리 공개 커뮤니티

- 알려진 상업적 보안 기술의 사용을 지원하나 어떠한 기술 기업과도 연계되지 않음

- 2003년 웹 애플리케이션 보안 위험 Top 10을 선정하여 발표 한 이후, 2004, 2007, 2010, 2013년 최근 동향 발표(3년 주기)

다. OWASP TOP 10(2013)의 특징

|

관점 |

특징 |

|

개발자 측면 |

- 웹 애플리케이션 보안 요구사항의 숙지 및 준수 - 웹 애플리케이션 보안 아키텍처의 수립 - OWASP TOP 10을 기반으로 표준화된 보안 통제 기법의 활용 - OWASP TOP 10을 이용한 웹 애플리케이션 개발자 보안 교육 |

|

관리자측면 |

- 웹 애플리케이션 보안 검증 방법의 표준화 자료로 활용 - 평가 툴 기반의 웹 애플리케이션 전체에 걸친 보안상태 점검 - OWASP 기준의 코드 검토 및 보안과 침투 시험 |

|

조직적 측면 |

- 정책과 표준을 제시하고 강력한 웹 애플리케이션 보안 통제 기반 수립 - 보안 구현과 검증 활동으로 기존 보안 관리 프로세스를 개선 - 웹 애플리케이션의 CSF(Critical Success Factors)를 제시 |

II. OWASP TOP 10 보안 위험 경로와 10대 주요 보안 위험 항목

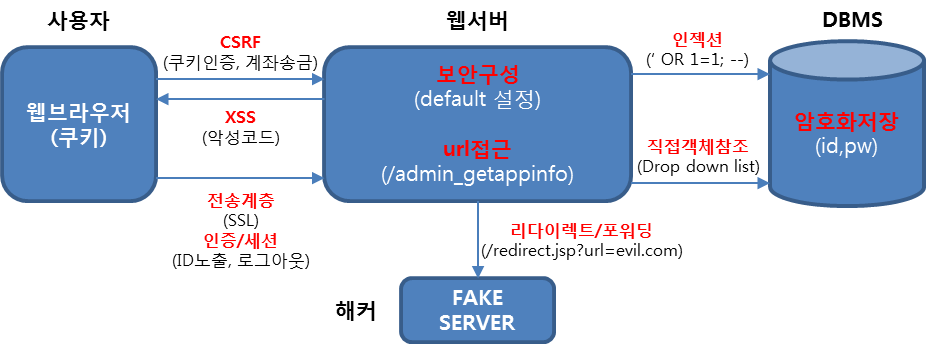

가. OWASP TOP 10 보안 위험 구성도

- 잠재적으로 공격자는 비즈니스나 조직에 피해를 주기 위해 웹 애플리케이션을 통해 다양한 경로를 사용

나. OWASP의 10대 주요 보안 위험 항목

|

순서 |

종류 |

설명 |

방어 전략 |

|

A1 |

Injection |

- 공격자가 SQL, 명령어, LDAP 등에 전송되는 데이터에 공격코드를 삽입하여, 비 인가된 행위를 수행 |

- 사용자 입력 값에 대한 도메인 유효성 검사 강화 |

|

A2 |

취약한 인증과 세션 관리 |

- 공격자가 피해자 웹 애플리케이션의 세션 정보를 획득하여, 시스템의 인증을 득하는 행위 |

- 강력한 인증 및 세션관리 통제의 단일 체제 유지 |

|

A3 |

XSS (Cross Site Scripting) |

- 공격자가 피해자의 브라우저에 특정 스크립트의 실행을 일으켜, 피해자의 세션을 탈취하거나, 웹사이트를 변조하는 행위 |

- 사용자가 제작하는 콘텐츠에 대한 신뢰할 수 없는 코드 제거 |

|

A4 |

안전하지 않은 직접 객체 참조 |

- 공격자가 웹 애플리케이션에게 전달되는 매개변수를 위/변조하여, 의도 밖의 객체에 접근하는 행위 |

- 비 권한자 및 일반 접근자의 경우 간접 객체 참조를 활용(Drop Down List 등) |

|

A5 |

보안상 잘못된 구성 |

- 서버, DB, 애플리케이션 등의 보안 설정이 충분치 않거나, 적용된 S/W의 보안패치 등이 최신화되지 않은 경우 |

- 보안 강화 프로세스의 개발/적용 - 각종 S/W의 최신 보안 패치 유지 |

|

A6 |

중요한 정보 노출 |

-부주의한 정보 관리로 개인정보 등 중요데이터가 외부에 노출되는 경우 -SQL Injection -동일 네트워크 스푸핑 공격 |

중요 정보 전송 시 양 구간 암호화 - 중요데이터 전송 시SSL, VPN 활용 - 개인정보 암호화 |

|

A7 |

접근 제한 함수의 미흡 |

- 관리자 페이지 등 비인가 입장에서 접근을 제한해야 하는 페이지에 잘못된 접근 제한 권한 레벨 설정으로 접근이 되는 경우 |

- 모든 웹 페이지에 대한 인증 매커니즘 적용 - 역할 기반 권한정책 유지 |

|

A8 |

CSRF (Cross Site Response Forgery) |

- 공격자가 피해자의 브라우저에 변조된 HTTP 요청을 발생시켜, 피해자의 권한으로 특정 행위를 수행 |

- 개별 HTTP 요청 URL이나 Body내에 예측 불가능한 토큰 정보를 삽입하여 서버 검증 수행 |

|

A9 |

알려진 취약한 컴포넌트 사용 |

-슈퍼유저권한으로 운영되는 취약한 라이브러리, 프레임워크 및 기타 다른 소프트웨어 모듈로 인해 데이터 유실 및 서버 권한획득과 같은 취약성이 존재하는 경우 |

사용중인 컴포넌트의 파악 및 모니터링과 대응 |

|

A10 |

검증되지 않은 Redirect와 Forward |

웹어플리케이션에 접속한 사용자를 다른 페이지로 분기시키는 경우, 이동되는 목적지에 대한 검증부재시, 피싱, 악성 사이트 등 인가되지 않는 페이지 접근 등의 문제점 야기 |

- Redirect 수행 이전, 목적 페이지에 대한 검증 선행 |

* 2016년 상반기에 OWASP2016년 발표 예정

[참고]

OWASP IoT Top 10

|

구분 |

설명 |

|

Insecure Web Interface |

안전하지 않은 웹 인터페이스 |

|

Insufficient Authentication/Authorization |

부족 인증 / 권한 부여 |

|

Insecure Network Services |

안전하지 않은 네트워크 서비스 |

|

Lack of Transport Encryption |

전송 암호화의 부족 |

|

Privacy Concerns |

개인 정보 보호에 대한 우려 |

|

Insecure Cloud Interface |

안전하지 않은 클라우드 인터페이스 |

|

Insecure Mobile Interface |

안전하지 않은 모바일 인터페이스 |

|

Insufficient Security Configurability |

불충분 한 보안 구성 가능 |

|

Insecure Software/Firmware |

안전하지 않은 소프트웨어 / 펌웨어 |

|

Poor Physical Security |

빈약한 물리적 보안 |