Forensic

태그 :

- 개념

- 컴퓨터 포렌식(Computer Forensic)의 정의 - 사이버상에서 이루어지는 범죄행위에 대한 법적 증거 자료 확보를 위하여 컴퓨터 시스템, 네트워크, 가상 공간의 자료가 법적 증거물로서 법원에 제출할 수 있도록 하는 일련의 절차 및 방법 - 확인, 보존, 복원, 분석, 사실을 가지고 디지털 저장 장치를 검토하고 정보에 대한 의견을 제시 하는 것을 목표로 한다.

I. 사이버 범죄의 증거 확보, 컴퓨터 포렌식(Computer Forensic)의 개요

가. 컴퓨터 포렌식(Computer Forensic)의 정의

- 사이버상에서 이루어지는 범죄행위에 대한 법적 증거 자료 확보를 위하여 컴퓨터 시스템, 네트워크, 가상 공간의 자료가 법적 증거물로서 법원에 제출할 수 있도록 하는 일련의 절차 및 방법

- 확인, 보존, 복원, 분석, 사실을 가지고 디지털 저장 장치를 검토하고 정보에 대한 의견을 제시 하는 것을 목표로 한다.

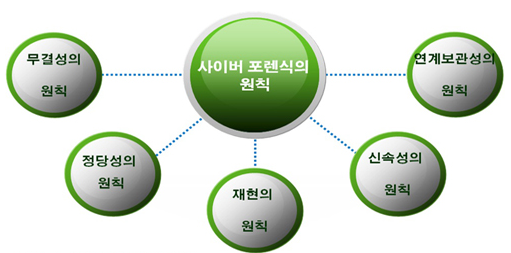

나. 컴퓨터 포렌식의 기본원칙

|

기본원칙 |

내용 |

|

정당성의 원칙 |

- 증거가 적법절차에 의해 수집되었는가? 위법절차를 통해 수집된 증거는 증거능력이 없음 (불법적인 해킹을 통해 수집한 증거): 위법수집증거배제법칙 - 위법하게 수집 증거에서 얻어진 2차 증거도 증거능력이 없음: 독수 독과(과실)이론 |

|

재현의 원칙 |

- 같은 조건과 상황하에서 항상 같은 결과가 나오는가? - 불법 해킹 용의자의 해킹 툴이 증거능력을 가지기 위해서는 같은 상황의 피해시스템에 툴을 적용할 경우 피해 결과와 일치하는 결과가 나와야 함 |

|

신속성의 원칙 |

- 컴퓨터 포렌식의 전 과정이 신속하게 진행되었는가? - 휘발성 데이터의 특성 상 수사 진행의 신속성에 따라 증거 수집 가능 여부가 달라짐 |

|

연계보관성 (Chain of Custody)의 원칙 |

- 증거물의 수집, 이동, 보관, 분석, 법정 제출의 각 단계에서 담당자 및 책임자가 명확해야 함 - 수집된 저장매체가 이동 단계에서 물리적 손상이 발생하였다면, 이동 담당자는 이를 확인하고 해당 내용을 정확히 인수 인계하여 이후의 단계에서 적절한 조치가 취해지도록 해야 함 |

|

무결성의 원칙 |

- 수집된 증거가 위•변조 되지 않았는가? - 일반적으로 해쉬값을 이용하여 수집 당시 저장매체의 해쉬값과 법정 제출 시 저장매체의 해쉬값을 비교하여 무결성 입증 |

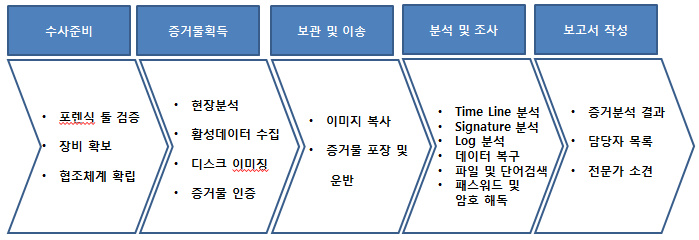

II. 컴퓨터 포렌식의 수사절차

|

단계 |

설명 |

고려사항 |

|

수사준비 |

- 전문 인력과 포렌식 도구의 활용 방안 수립 - 보관의 연속성 방안 수립 - 데이터의 무결성 유지방안 수립 - 수사참조라이브러리준비: 잘 알려진 파일에 대해 쉽게 식별 |

- 전 과정에 대한 기록 준비 - 하드디스크복사도구 - 자료검사 도구 - 자료무결성 도구 - 시스템분석용 도구 - 암호용 도구 |

|

증거 수집 |

- 증거 수집 및 수집 시간/과정 기록 - 디스크 이미징, 복제, 해싱(Hashing) 기법 활용 - 자료삭제/파괴행위방지, 시스템목록작성, 하드디스크 이미징 - 시스템/네트워크/프로세스 상태수집, 증거의 무결성(해쉬 및 오류검증 알고리즘 적용) 확보 |

- 휘발성 증거 우선 수집: 프로세서, 메모리, 자원 사용정보 등의 정보수집 - 전원차단 여부 결정 - 증거 수집 대상에 따른 대응(복제/원본/출력 등) |

|

보관/이송 |

- 증거의 훼손, 변경, 유출 방지 - 라벨링 부착하여 이력관리 - 증거자료 이중화, 쓰기방지/봉인, 증거물 담당자 목록 기록관리 - 정전기 방지용 팩, 하드케이스 등 안전한 포장, 접근통제 *증거물보관, 증거의 이송, 연계보관 |

- 증거물의 이력관리 |

|

증거 분석 |

- 수집된 데이터 복구 및 증거 분석 - 암호 해제, 삭제파일 복구, 고급 검색, 이메일 분석, 웹 히스토리 분석 기법 활용 * Hash Analysis, 검색, 파일변환, folder browsing 분석, timeline분석, Signature 분석, Log 및 History분석, 파일 복구 |

- Chain of Custody |

|

보고서 및 증거 제출 |

- 분석과정 및 결과에 대한 보고서 작성 - 증거물과 보고서를 법정에 증거로 제출 - 6하 원칙에 따른 객관성 유지 |

- 누구나 쉽게 이해할 수 있도록 쉽고 상세한 설명 |

III. 컴퓨터 포렌식 분석시스템의 기능 및 주요 기술

가. 컴퓨터 포렌식 분석시스템의 기능

|

기능 |

내용 |

|

디지털 증거의 획득 및 무결성 검증 기능 |

- 무결성 검증: MD5 Hash, CRC Check - 디스크 이미지 복제, 압축 및 분할 저장 지원 |

|

파일 복구기능 |

- 삭제 또는 손상된 파일 복구 |

|

고급 검색기능 |

- 파일명, String 등에 대한 검색 - 이메일 데이터에 대한 Search - 웹 히스토리 검색 - 파일 슬랙에 대한 검색 |

|

기타 |

- 변조 확장자 검색 - 주요 문서파일 분류 - 암호파일 검색 |

나. 컴퓨터 포렌식의 주요 기술

|

분류 |

기술 |

내용 |

|

수집기술 |

디스크 이미징 |

- 원본 디스크에 손상이나 변경 없이 원본디스크를 물리적으로 동일하게 복제하거나 미러 이미지 파일을 생성 |

|

메모리 덤프 |

- 프로세스가 사용 중 가상 메모리의 덤프를 획득하여 정보 획득 |

|

|

무결성 입증 |

- 증거가 변경되지 않았음을 입증하기 위한 해쉬나 메시지 다이제스트 사용 |

|

|

분석기술 |

Timeline 분석 |

- 파일의 생성시간, 최근 접근시간, 수정시간 분석 - 파일 시스템에 대한 사용로그 분석 |

|

삭제된 파일복구 |

- 클러스터에 대한 정보 분석을 통한 삭제파일 복구 - 복구가 불가능한 경우에도 파일 존재여부 증명가능 |

|

|

비정상 파일검색 |

- 숨김 속성의 파일 및 확장자가 바뀐 파일 검색 - 파일 생성 시, 헤더에 고유정보를 이용한 확장자 변경 확인 |

|

|

이메일 분석 |

- 삭제된 파일복구와 유사하게 이메일 복구 - 이메일 삭제 시 헤더 값을 바꾸는 것으로 복구 가능성 높음 |

|

|

슬랙공간 분석 |

- 클러스터의 남는 공간인 슬랙 공간에 데이터 은닉 - 슬랙 공간 데이터에 대한 분석을 통한 증거 확보 |

|

|

암호 복구 |

- 시스템 또는 파일에 설정된 암호를 크랙 |

|

|

덤프 메모리분석 |

- 코드영역, 데이터영역, 스택 영역에 대한 분석 |

IV. 컴퓨터 포렌식의 유형

가. 분석 대상에 따른 분류

|

구분 |

내용 |

|

디스크 (데이터) 포렌식 |

- 디스크의 증거(데이터) 식별 및 복구 - 각종 보조기억장치에서 삭제된 파일 복구, 증거 분석, 증거 훼손 방지를 위한 쓰기 방지 등 사후 조치. - 디렉터리 구조, 키워드 검색, MAC Time 및 시계열 분석 등의 기법 사용 |

|

시스템 포렌식 |

- 운영체제, 응용프로그램 및 프로세스 분석하여 증거를 확보 |

|

네트워크 포렌식 |

- 네트워크를 통한 데이터 및 로그 분석 - 스니핑된 트래픽 로깅 파일, IP 발신자 추적, 라우터 로그 분석 등을 통하여 증거 확보 |

|

인터넷 포렌식 |

- 인터넷(웹 등) 통신 히스토리 분석 - 웹 히스토리 분석, 전자우편 헤더 분석, IP추적 기술 이용 |

|

모바일 포렌식 |

- 휴대용 기기에서 필요한 정보를 입수하여 분석 - 휴대용 기기의 은닉 용이성으로 세심한 분석 필요 |

|

암호 포렌식 |

- 문서나 시스템에서 암호를 추출 - 증거수집에서 비인가 접근을 막기 위해 문서나 시스템에 암호를 설정한 경우 암호 분석 필요 |

|

회계 포렌식 |

- 저장된 회계 데이터를 추출하고 회계 전문가가 분석할 수 있도록 데이터를 정제 - 기업의 부정과 관련된 수사 시 필요 |

|

전자메일 포렌식 |

- 전자메일, 메신저 등에서 증거자료 확보, 분석 - 발신자추적, 메일검색, 삭제된 메일복구 등의 기술 활용 |

|

소스코드 포렌식 |

- 프로그램 소스코드 유형을 보고 작성자를 구분 (필적 감정과 유사한 형태) - 프로그램 개발 흔적을 조사하여 원시코드와 실행프로그램과의 상관관계를 분석. |

|

데이터베이스 포렌식 |

- 데이터베이스에서 데이터를 추출 및 분석 - 압수. 수색이 현실적으로 어려운 대형시스템에서 디지털 증거물 획득 및 분석 - 증거 획득과정에서 관계자 입회 및 작업과정 결과파일에 대한 해쉬값 계산, 문서화 후 서명 절차 등이 필요. |

|

멀티미디어 포렌식 |

- 디지털형태의 그림, 음악, 비디오파일에 관련된 저작권, 자료의 위•변조 여부 분석 및 데이터 은닉 기술(Steganography) 등이 해당됨. |